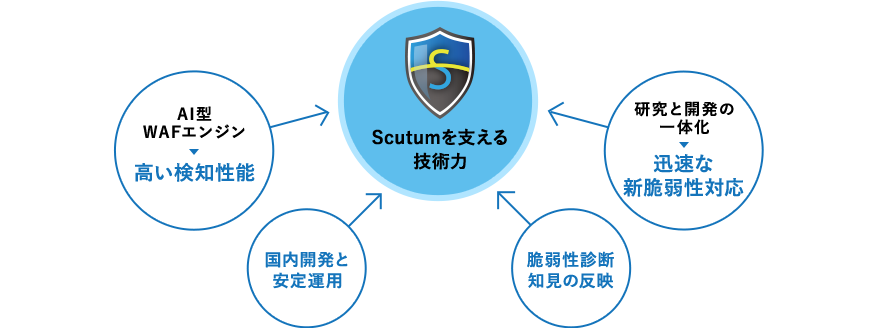

Scutumの技術的特長

検知精度の高い人工知能型WAFエンジン、研究/開発の一体化による迅速な脆弱性対応、アプリケーション診断ノウハウの反映。

これらの技術力が融合することで、WAF『Scutum』を支える技術的な背景となりました。

検知精度が高い独自開発のAI型WAFエンジン

Scutumでは、データサイエンス技術とシステム実装/運用技術の高度な融合により、誤検知が少なく新たな攻撃にも対応しやすい、最先端のWAFエンジンを実現しました。

Scutumでは2013年より、Webセキュリティ専門家の知見を高精度かつ効率的に反映する点に目的を絞り、AIの一分野である確率的グラフィカルモデルの一種「ベイジアンネットワーク」を導入、2017年にはサイトごとの特性を機械学習により掴んで攻撃検知に反映する「アノマリ検知機能」を導入することで、劇的に誤検知が少なく、汎用的な防御が可能なWAFエンジンを構築し、現在も日々改良を加えています。

Scutumでは今後もより高い検知精度を目指し、データサイエンス分野の技術を研究し、投入していく予定です。

AI型WAFエンジンの特徴と効果

Scutumはなぜ「誤検知」が少ないのか?ベイジアンネットワーク、アノマリ検知機能を導入し、Scutumが検知精度向上、誤検知抑制を追及するために注力したAI型WAFエンジンの特徴と効果を解説します。シグネチャ依存型WAFの問題点や、誤検知問題の深刻さについてもご紹介しています。

Scutum技術ブログ関連記事

Scutum開発チームが旧タイプのシグネチャ依存型WAFの問題点について説明します。

WAF Tech Blog「シグネチャ依存型のWAFは避けよう」2020/4/13

WAF Tech Blog「WAFにおけるシグネチャの功罪」2020/6/10

WAF Tech Blog「2020年になってもシグネチャ依存型のWAFが多いのはなぜか?」2021/1/13

※本コンテンツ内で「誤検知」と表記した箇所は、正常通信を止めてしまう「偽陽性の誤検知」を意味しています。

研究チームと開発チームが一体化

新しい脆弱性や攻撃手法に迅速対応

Scutum では新たな脆弱性への対応を重視しています。

業界屈指のWebセキュリティ技術者による研究チームが常に脆弱性情報の収集と調査を行い、新たな脆弱性の重要度や、現状のScutumで防御できるかを速やかに検証します。

既存の防御ロジックで防御できない脆弱性や攻撃手法に対しては、研究チームと開発チームの密接な連携により、詳細な分析と対策の検討、防御ロジックの見直しまでを一貫してスピーディーに実施できるような体制を整えています。

特に、IPAやJPCERT/CCが注意喚起を行うような重要な脆弱性については、例えばメジャーなミドルウェア/フレームワーク/CMSへの最近の攻撃のように、注意喚起とほぼ同時に多数の被害が出ている例も多く、 限りなく短い時間での対応が求められます。

ScutumではWAFで防御できる近年の特に重大な脆弱性について、ほとんどの場合に公表/注意喚起から24時間以内の対応を実現しています。

Scutumの新たな主要脆弱性への対応

- 2022.08 Movable TypeのXMLRPC APIの脆弱性(CVE-2022-38078)について

- 2022.04 Apache Struts2の脆弱性(S2-062、CVE-2021-31805)について

- 2022.04 Spring Frameworkのリモートコード実行の脆弱性(CVE-2022-22965)について

- 2022.03 Spring Cloud Function の脆弱性(CVE-2022-22963)について

- 2021.12 Apache Log4j の任意のコード実行の脆弱性(CVE-2021-44228)を利用した攻撃について

- 2021.10 Movable Type の XMLRPC API におけるOSコマンドインジェクションの脆弱性(CVE-2021-20837、JVN#41119755)について

- 2021.10 Apache HTTP Serverのパストラバーサルおよびリモートコード実行の脆弱性(CVE-2021-42013)について

- 2021.10 Apache HTTP Serverのパストラバーサルの脆弱性(CVE-2021-41773)について

- 2021.09 Confluence ServerおよびData Centerの脆弱性(CVE-2021-26084)について

- 2021.05 HTTPプロトコルスタックのリモートでコードが実行される脆弱性(CVE-2021-31166)への対応

- 2020.12 Apache Struts2の脆弱性(S2-061、CVE-2020-17530)について

- 2020.08 Apache Struts2の脆弱性(S2-060、CVE-2019-0233)について

- 2020.08 Apache Struts2の脆弱性(S2-059、CVE-2019-0230)について

- 2020.05 Apache Tomcatの脆弱性を利用した攻撃への対応 (CVE-2020-9484)

- 2019.10 PHPのFastCGI Process Manager における脆弱性を利用した攻撃への対応 (CVE-2019-11043)

- 2019.06 Oracle WebLogic Serverの脆弱性を利用した攻撃への対応(CVE-2019-2729)

- 2019.04 Oracle WebLogic Serverの脆弱性を利用した攻撃への対応(CVE-2019-2725)

- 2018.08 Apache Struts2の脆弱性を利用した攻撃への対応(S2-057、CVE-2018-11776)

- 2018.08 Ghostscriptの-dSAFERオプションの脆弱性への対応

- 2019.10 PHPのFastCGI Process Managerの脆弱性を狙った攻撃への対応(CVE-2019-11043)

- 2019.06 Oracle WebLogic Serverの脆弱性を狙った攻撃への対応(CVE-2019-2729)

- 2019.04 Oracle WebLogic Serverの脆弱性を狙った攻撃への対応(CVE-2019-2725)

- 2018.08 Apache Struts2の脆弱性を利用した攻撃への対応(S2-057、 CVE-2018-11776)

- 2018.08 Ghostscriptの -dSAFER オプションの脆弱性への対応

- 2017.12 OWASP Top10 2017 全項目への対応を確認

- 2017.09 Apache Struts2の脆弱性を利用した攻撃への対応(S2-052、CVE-2017-9805)

- 2017.07 Apache Struts2の脆弱性を利用した攻撃への対応(S2-048)

- 2017.03 Apache Struts2の脆弱性を利用した攻撃への対応(CVE-2017-5638、S2-045、S2-046)

- 2017.02 WordPress の REST APIの脆弱性を利用した攻撃への対応

- 2016.12 PHPMailerの脆弱性への対応(CVE-2016-10033、CVE-2016-10045)

- 2016.11 意図しない index_old.php設置による改ざん影響を無害化

- 2016.10 Joomla!の脆弱性(CVE-2016-8869、CVE-2016-8870)に対応

- 2016.07 CGIアプリケーションの脆弱性「httpoxy」を狙った攻撃に対応(CVE-2016-5385等)

- 2016.06 Apache Struts 2の脆弱性(CVE-2016-4438、S2-037)を利用した攻撃に対応

- 2016.06 Apache Struts 1の脆弱性(CVE-2016-1181、CVE-2016-1182)を利用した攻撃に対応

- 2016.04 Apache Struts 2の脆弱性(CVE-2016-3081、S2-032)を利用した攻撃に対応

- 2015.04 HTTP.sysの脆弱性(CVE-2015-1635)を狙った攻撃に対応

- 2015.01 SSL3.0の脆弱性、通称「POODLE」の攻撃への更なる対応(SSL3.0有効のまま該当攻撃に対処)

- 2014.10 SSL3.0の脆弱性、通称「POODLE」の攻撃を無効化(該当暗号スイート無効化)

- 2014.09 bashの脆弱性(CVE-2014-6271、CVE-2014-7169)、通称 ShellShockに対応

- 2014.06 「SMS認証追加機能」を正式リリース

- 2014.04 「キャプチャ認証追加機能」を正式リリース

- 2014.04 Apache Struts2の脆弱性(CVE-2014-0094、-0112、-0113)を狙った攻撃に対応

- 2013.08 アプリケーション追加開発なしで「二要素認証」を追加できる新機能をβ版提供

- 2013.07 Apache Struts 2の脆弱性を利用した攻撃への対応(CVE-2013-2251、S2-016)

- 2013.06 「パスワードリスト攻撃」を抑制する機能を搭載

- 2012.01 「hash DoS」脆弱性(CVE-2011-4885等)を狙った攻撃の検知/防御機能を搭載

- 2011.11 SSLの脆弱性を悪用した「SSL BEAST攻撃」に対応

- 2011.08 Apache HTTPD サーバの脆弱性を利用したDoS攻撃に対応

- 2011.04 大規模SQLインジェクション攻撃、通称LIZAMOON攻撃への対応を確認

その他、暗号スイート関連の脆弱性が発見された場合など、Scutumを経由した通信が影響を受ける可能性について速やかに検証を行っております。

新たな脆弱性や攻撃への対応・新機能アプリケーション診断会社によるサービス提供

多数の脆弱性診断で培ったノウハウを反映

SSTが有する、年間500件以上の診断実績から得たノウハウも反映し、より効果的な防御効果を実現します。Scutumで対応できない脆弱性に対しては、診断サービスを併用した個別対応が可能です。

日本国内開発

サービス開始以来、研究開発・実装・運用まですべて日本国内の技術チームで対応。サポート窓口との連携もスムーズで迅速です。 24時間365日障害サポートと併せて、国内運用ならではの安心のWAFサービスをご提供します。

開発者紹介

1975年生まれ。

20年以上にわたり、Webアプリケーションセキュリティ分野の第一線で専門的な活動を継続している開発者。

2007年にデータハウスから出版した「ウェブアプリケーションセキュリティ(通称:金床本)」などにより、Webアプリケーションセキュリティの黎明期に日本国内での情報共有において大きな役割を果たした。

世界初のSaaS型WAFである「Scutum (スキュータム) 」を立ち上げた後、データサイエンスと情報セキュリティの融合について研究を進め、サービスにおいてAIを現実に役に立つ形へと落とし込むことに成功する。

Black Hat Japan、OWASP AppSec APAC、人工知能学会の合同研究会など、数多くのカンファレンスに登壇。

脆弱性診断ツール「VAddy (バディ) 」の検知エンジン開発、Web攻撃ログ分析ツール「Loggol (ロゴル) 」の開発等を手掛け、現在に至る。