WAFとは?

WAFとは?

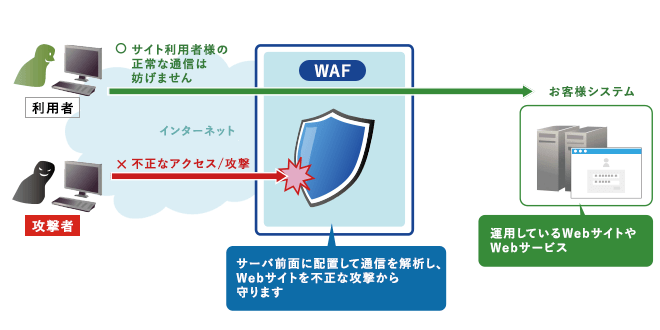

WAF(Web Application Firewall)とは、文字通りWebサイト上のアプリケーションに特化したファイアウォールです。主に、ユーザーからの入力を受け付けたり、リクエストに応じて動的なページを生成したりするタイプのWebサイトを不正な攻撃から守ります。一般的なファイアウォールとは異なり、データの中身をアプリケーションレベルで解析できるのが特徴です。

WAFの役割=Webアプリケーションに潜む脆弱性の“無害化”

WAF(ワフ)は、Webサーバの前面に配置して通信を解析し、Webアプリケーションの脆弱性を突いた攻撃を検知・防御してWebサイトを守るためのセキュリティ対策です。WAFを配置することによって、SQLインジェクションやクロスサイトスクリプティングをはじめとする、ネットワークF/WやIPS/IDSでは対応できない各種攻撃を検知・遮断することができます。

WAFは、Webサイト上のアプリケーション自体にセキュリティ上の問題があってもそれを無害化できるという利便性の高さと、ISMSの実現やPCIDSSへの準拠といった企業の情報戦略面のニーズから、2000年代から特にセキュリティ意識の高い企業でその導入意義が注目されてきました。

初期のWAFは、導入作業の難しさや導入コストの高さ、運用にセキュリティの専門知識が必要なことなどから、限られた企業だけが利用できるソリューションという面が強く、普及を妨げる大きな要因となっていました。その後、従来のアプライアンス/ソフトウェア型WAFに加え、運用不要で安価なクラウド型WAFが登場して状況が大きく変わり、現在ではWebサイト防御の最も現実的な選択肢の一つとなっています。

WAFの種類

WAFには、対象サイトへの導入形態や、検知の仕組み等によっていくつかのタイプが存在します。

導入形態別

アプライアンス型WAF

物理的な機器としてWebサーバの前段(またはネットワーク内)に配置するタイプで、初期のWAFに多かった形態です。運用は自社内で行うか別途外部に委託する必要があります。

特徴

- オンプレミス環境に導入して完全な自社管理が可能

- 大量のWebサイトに導入する場合は相対的に安価となることも

- 物理的な機器が導入できない環境(クラウドインフラ/レンタルサーバ等)では利用できない

ソフトウェア型WAF

サーバ(WebサーバまたはWebアプリケーションサーバ)にソフトウェアとしてインストールするタイプのWAFで、アプライアンス型と並んで古くからある形態です。運用はアプライアンス型と同様、自社内で行うか別途外部に委託する必要があります。

特徴

- 機器の追加導入やネットワーク構成の変更が不要

- 導入サーバ数にもよるがアプライアンス型より安価な場合が多い

- WAF機能のためにサーバのリソースを消費するため、パフォーマンスへの影響がある

- ソフトウェアであっても一般的に資産としての管理は必要で、運用とは別に導入後の保守費用も発生

- 自社でWAF運用ができず挫折することも

クラウド型WAF

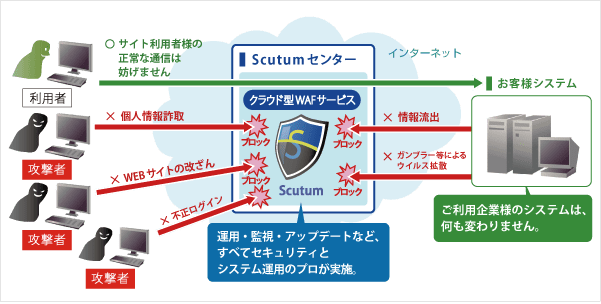

WAF機能をセキュリティベンダーがサービスとして提供する形態で(=SaaS提供)、最近の商用WAFの主流となりつつあります。

インターネット上でクライアントとWebサーバの通信がベンダーの運営するWAFセンターを経由するよう、DNSで経路を変更する形(リバースプロキシ)が本来のクラウド型WAFの構成ですが、Webサーバ側にソフトウェアをインストールして、発生した通信の内容を外部のWAFセンターに送信して攻撃の有無を判定してからその後の該当IPアドレスの通信を止める簡易的な構成のサービスもクラウド型WAFと呼ばれることがあります。

特徴

- 導入までの所要期間が短く済み、月単位で契約できるサービスが多いため、導入も解約も身軽に行える

- ベンダーがWAFの基本的な運用を行うサービスが多く、社内や外注での運用リソース確保が不要

- 導入/運用コストがアプライアンスやソフトウェア型と比べて安価となる場合が多く、資産としての管理も不要

- 検知精度や運用の楽さを謳うクラウド型WAFは多いが、実態はサービスによって大きく異なり、ユーザ側での判断が難しい

- クラウド型であってもユーザ側での設定/運用が求められるサービスもあるので注意が必要

その他

このほか、近年はクラウドインフラ事業者のオプションとして利用できるタイプのWAF(オプション型WAF)も提供されています。

一般的に、オプション型ではWAFの基本的な仕組みのみが提供され、設定/運用は自社または外部のセキュリティ専門家の手で行う必要があります。

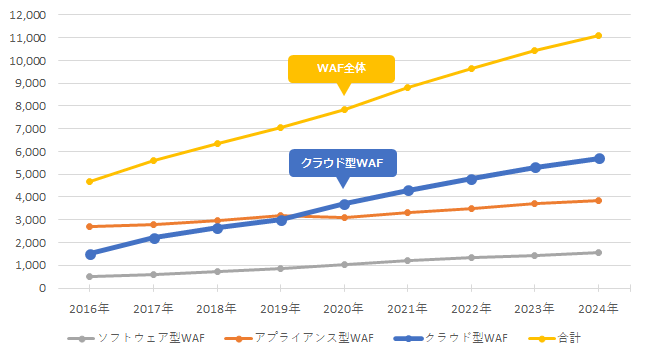

導入形態別のトレンド

WAF市場は近年伸長を続けており、特にクラウド型WAFの成長がこれを牽引する形となっています。

※単位:百万円

※富士キメラ総研刊 『2021ネットワークセキュリティビジネス調査総覧』および同2020年版、同2019年版、同2018年版より

2016~2020年は実績、2021年は見込、2022年以降は予測

検知ロジックの種類

シグネチャによる検知

攻撃で良く利用される固有のパターン(シグネチャ)をあらかじめ登録しておき、Webサーバに送られる通信(リクエスト)の内容がこれにマッチすれば攻撃と判定するシンプルな検知方法です。多数のシグネチャを組み合わせて提供されるルールセットを使って運用する場合も検知の仕組みは同じです。

特徴

- ロジックが単純なため、WAFが各攻撃をどのように防御しているかを理解しやすく、説明もしやすい

- 仕組み上、正常通信を止めてしまう誤検知が多発しがち

- 誤検知を調整するには一般的に該当シグネチャを外すしか方法がないため、そのシグネチャで本来止めたかった攻撃が止まらなくなる

- 少し攻撃パターンを変化(難読化など)させると簡単に攻撃が通ってしまうため、プロの攻撃者に狙われた場合には対応できないことが多い

スコアリングによる検知

個々のシグネチャで攻撃か否かを判定するのではなく、WAFがリクエスト内の様々な要素をスコア化して加算/減算し、閾値を超えた通信を攻撃と判定する検知方法です。

特徴

- 複数の要素を判定に用いるため、シグネチャ中心の検知と比べて正常通信の誤検知がある程度減少する

- 検知基準を変更する際に調整が必要な箇所が多くなるため、誤検知が発生した場合にユーザ側でのチューニングは難しい

AIによる検知

シグネチャやスコアリングなど通信内容から機械的に攻撃を検知する方法から脱却し、WAFがAIによって攻撃の判定を行う方法です。様々なデータサイエンス技術を活用して、セキュリティ専門家に近い柔軟な判断を行うことが可能となります。

特徴

- シグネチャ中心の検知やスコアリングと比べて正常通信の誤検知が大きく減少する

- 柔軟な検知ができるため、難読化など形を変えた攻撃に強い

- 新しい脆弱性や攻撃手法に対して最初から汎用的な防御ができることも(ゼロデイ防御)

- 攻撃を判定する際のロジックを人間が理解できる形で説明しにくい

- 検知方法や検知精度に関する詳細情報がほとんど公開されていないWAFでもこのタイプを名乗るものがあり、ユーザがWAFの基本性能や使い勝手を見極めるのが難しい

検知ロジックのトレンド

シグネチャは、黎明期のWAFでも利用されていた初歩的な手法ですが、実はいまだに数多くの商用WAFでシグネチャに依存した検知方法が採用されています。

その一方、より高度な検知ロジックを持つWAFが進化を続けており、ベンダーによって検知に用いる要素や手法は異なりますが、サイトごとの正常通信傾向など個々のリクエスト内容以外の情報を用いて多面的・総合的に判定することが多くなっています。近年は特に、誤検知が少なく、より柔軟な判断が可能となるAI型エンジンを持つWAFが注目されています。

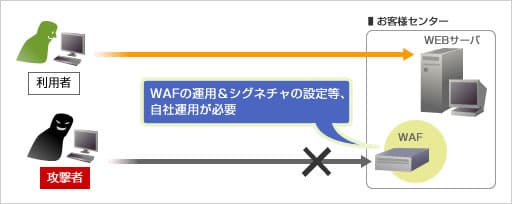

【参考】従来型WAF(アプライアンス型/ソフトウェア型)の導入イメージ

初期の一般的なWAFソリューションは、下図のようにハードウェア上のアプライアンス、またはサーバに組み込むソフトウェアの形で提供され、お客様データセンターでの自社運用を前提とするものでした。

【参考】ブラックリスト型WAFとホワイトリスト型WAF

Webアプリケーションへの攻撃を防御するため、攻撃と思われる通信の内容をリスト化したものがブラックリストです。その逆に、通信を許可して良いもののみをリスト化したものをホワイトリストと呼びます。

WAFの黎明期にはホワイトリスト中心のアプローチも採用されていましたが、このモデルではすべての正常通信を定義してWAFに設定する必要があるため、ブラックリスト型の検知と比べて導入までに長い調整期間と多大な準備作業が必要です。また、近年は一般的にアプリケーションが更新される頻度も高く、その都度ホワイトリストを設定し直すことは非常に大きな負担となります。

そのため現在の主要な商用WAFでは、ホワイトリストを主体とした検知方法はあまり採用されていません。