技術者ブログ

クラウド型WAF「Scutum(スキュータム)」の開発者/エンジニアによるブログです。

金床“Kanatoko”をはじめとする株式会社ビットフォレストの技術チームが、“WAFを支える技術”をテーマに幅広く、不定期に更新中!

複数のTor出口ノードからのSQLインジェクション攻撃をWAFで観測しました

米国の大学からの攻撃?

Scutumで観測される攻撃の多くは海外のものと思われるIPアドレスから送られてきます。先日、珍しくアメリカのボストン大学(bu.edu)に所属すると思われるIPアドレスから、SQLインジェクション攻撃を観測しました。海外からの攻撃が多いとはいえ、.eduドメインからのものは普段殆ど見かけることはありません。

GET /foo.cgi?bar=%20%2F*%2130000and%20ascii%28substring%20%28%28database%28%29%29%2C1%2C1%29%29%3C30*%2F HTTP/1.1 Accept: */* User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.2; SV1; YPC 3.2.0; .NET CLR 2.0.50727; .NET CLR 3.0.04506.30; .NET CLR 3.5.21022) Host: www.example.jp Connection: Close

観測されたHTTPリクエストは上記のようなもので、パラメータの値をURLデコードすると次のようになります。

/*!30000and ascii(substring ((database()),1,1))<30*/

どうやら、MySQLを狙ったSQLインジェクション攻撃のようです。

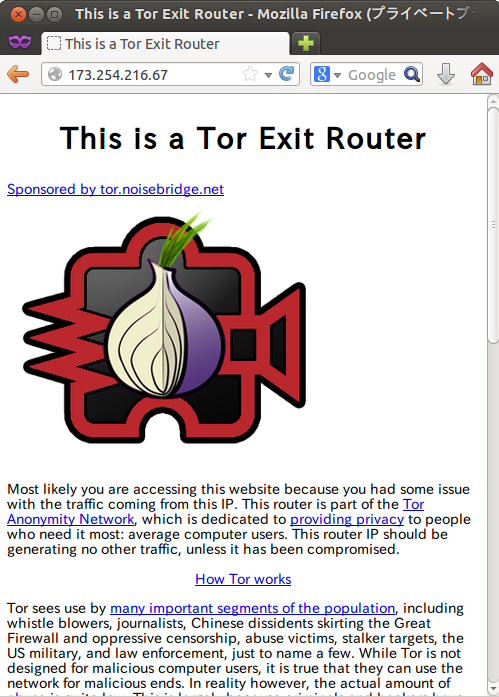

Tor Exit Node

調べてみたところ、どうやらTorの出口ノードであることがわかりました。

また、他のいくつかのTor出口ノードからも、同様に攻撃を観測しています。

Tor側の言い分(?)

このような状況を目撃してしまうとTorについてネガティブな印象を持ってしまいそうになりますが、面白いことに、Tor側にはこのような状況を見越した言い分が用意されているようです。

Tor Abuse Templateには次のように書かれています。

However, rather than banning legitimate Tor users from using your service in general, we recommend ensuring that such services are updated and maintained to free of vulnerabilities that can lead to situations such as this (PHP webshell/XSS compromise/SQL Injection compromise).

「適切にTorを使っているユーザ(を含むTor全ユーザ)をあなたのサービスから拒否するのではなく、あなたのサービスをアップデート、メンテナンスし、SQLインジェクション等の脆弱性を無くすことがよいのではないか」というような感じでしょうか。

Scutum(スキュータム)でのTorの扱いは?

現状、Torからの攻撃が特別多いということではないので、私たちが提供しているWAFサービス、Scutum(スキュータム)では特にTorの出口ノードのIPアドレスについて他のIPアドレスと扱いを変えるような予定はありません。

今後、Torをこのようにスキャンや攻撃等の際に身元を隠す目的で使うユーザが減るとよいですね。