Webサイト改ざん目的の変化

サイト改ざんを仕掛ける攻撃者の目的は、近年、金銭詐取へと変化しています。より複雑になった改ざん被害の実態と傾向について解説します。

【お知らせ】WordPress の REST APIの脆弱性を悪用したサイト改ざんについて(2016/02/07)

2017年2月現在、WordPress の REST API の脆弱性を悪用され、リモートからの攻撃によってWordPress のコンテンツが改ざんされる事例が国内外で多数報告されています。JPCERT コーディネーションセンターおよびIPAからもこれら改ざん被害に関して注意喚起がなされており、早急の対策が求められています。

WordPress の脆弱性に関する注意喚起【2017.02.06 JPCERT/CC】

WordPress の脆弱性対策について【2017.02.06 IPA】

WAF「Scutum」では、注意喚起がなされた当日に今回のWordPressの脆弱性への対応を完了しており、Scutumを経由した通信は本脆弱性を狙った攻撃の影響を受けません。また、WordPress等のCMSに限らず、WAF「Scutum」はサイト改ざんの原因となるWebアプリケーションの脆弱性を狙った攻撃の多くを防御することが可能です。

WordPress の REST APIの脆弱性について

改ざん目的は「見た目の改ざん」から「マルウエア拡散」へ

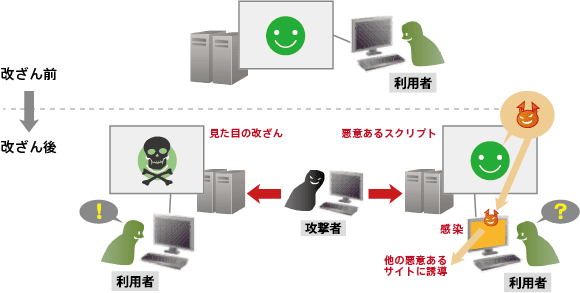

サイト改ざんというと、一昔前の、テキストや写真を差し替えてしまう「愉快犯」や、政治的なメッセージを掲載する「デモンストレーション」といった目的をイメージする人もまだ見受けられます(参考資料:@IT「Web改ざんの実態(前編)」)。しかし、近年のサイト改ざんの主流はマルウエアを利用した金銭目的の犯罪へとシフトしています。

多くの場合、攻撃者は何らかの方法で、悪意あるスクリプトを他者のサイトに密かに埋め込み、Webアプリケーションやブラウザの脆弱性も利用しながら、一般の利用者が改ざんされたサイトを閲覧するだけで、いつの間にかPCがマルウエアやウイルスに感染するように仕向けます(ドライブバイダウンロード攻撃)。マルウエアやウイルスは、ユーザーがWebサイトへログインする際のID・パスワード情報を盗み取り、その情報を使って「正常のログイン動作」になりすましてしまいます。この場合、改ざん自体は「目的」ではなく、情報詐取のための「手段」となります。見た目が変わっていないから、といってまったく安心できないのが現在のサイト改ざんの特徴です。

| 古いタイプの改ざんの傾向 | 現在の改ざんの傾向 | |

|---|---|---|

| コンテンツ | 見た目で変化に気付く | 見た目では分からない |

| 攻撃者の目的 | 改ざんされて騒がれるのが 攻撃者のゴール |

改ざんはあくまで一つの手段 情報詐取・金銭詐取のためのスタート地点 |

| 二次被害 | 中傷や攻撃を受けたこと自体による 威信やブランドへの一時的ダメージ |

連鎖的に起こる顧客や第三者への被害 事業やサイト運営への長期的で深刻なダメージ |

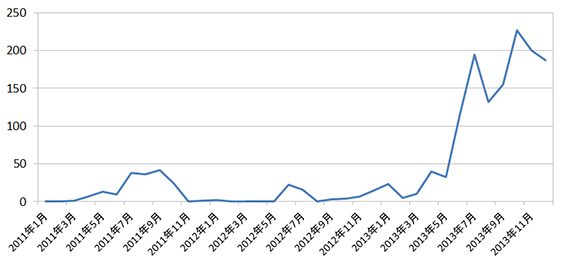

こうした変化の影響はデータにも表れています。サイト改ざんに起因するものばかりではありませんが、警視庁のまとめによると、2014年は5月9日までだけでも、インターネットバンキングの利用者口座から不正に送金された被害金額が約14億1700万円。これは前年2013年の年間被害額、14億600万円をすでに超えています。

▼インターネットバンキングに係る不正送金事犯の月別発生件数(2011年~2013年)

※出典:警察庁広報資料「平成25年中のインターネットバンキングに係る不正送金事犯の発生状況等について」より

マルウエア拡散を目的とする場合、「自社のWebサイトではIDやパスワードを入力しない」「個人情報や決済情報などはサーバ上のDBには保存していない」というサイトであっても、もし改ざんを受けると、他社サイトのログイン情報を盗むウイルスを埋め込まれてしまうなど、被害者になると同時に加害者にもなってしまう可能性があります。そのため、Webサイトの改ざんを防ぐ対策は、どのサイトでも、例えば静的なファイルしか利用していないコーポ―レートサイトやキャンペーンサイトであっても必要になってくるのです。